93%企业第三方服务成攻击入口,传统边界防御已死?

如果你的安全策略还停留在“加固网络边界、严防外部入侵”,那么,是时候接受一个残酷的现实了:攻击者早就不再正面强攻你的防火墙,而是悄无声息地从你的供应商后门、员工的个人手机,甚至一通AI伪造的CEO语音电话中长驱直入。

SoSafe发布的《2025网络犯罪趋势报告》用一组触目惊心的数据撕开了行业的遮羞布:

93%的组织依赖第三方服务,每一个SaaS工具、API接口、支付供应商都可能是潜在的突破口

83%的安全专业人员遭遇过源于员工个人设备的安全事件

95%的组织目睹了多渠道攻击(包括AI深度伪造)的显著增长

这不是危言耸听,而是正在发生的攻防现实。传统的“企业边界”概念已经死亡,而大多数安全团队仍在用旧地图寻找新战场。

第三方供应链:你信任的每一个“合作伙伴”都可能是薄弱环节

93%——这个数字意味着,几乎每一家企业都在通过第三方服务支撑核心业务。云存储、协同办公、支付网关、API对接……每一个外部依赖都是风险的倍增器。

SoSafe首席安全官Andrew Rose指出,攻击者正越来越多地瞄准软件和服务供应链,以放大攻击规模和影响力——他们深知,这些供应商往往缺乏大型组织的防御资源和成熟度。

更可怕的是“第四方风险”:你的供应商的供应商。大多数安全团队连自己的供应链地图都画不全,更别提对“第四方”施加任何影响力。而现实中,一次重大的供应链攻击,往往就源自这条被忽视的隐形传导链。

问题的本质在于:平均而言,安全团队对供应链依赖关系的可见性极其有限,对供应商安全实践的掌控力更是微乎其微。年度一次的安全问卷自评?在真实攻击面前,这种形式主义不堪一击。

BYOD:当“方便”成为“方便攻击者”的代名词

83%的组织报告了与员工个人设备相关的安全事件——这个数字足以让每一位CISO警醒。

SoSafe CEO Niklas Hellemann一针见血:虽然员工在组织内部受到技术控制的保护,但他们的个人设备和账户往往处于脆弱状态。保存密码、打开公司文件、接收钓鱼邮件……这些行为每天都在不受保护的设备上发生,而攻击者只需要一次疏忽就能撬开企业大门。

十年前,BYOD(Bring Your Own Device)听起来很创新。如今,它已演变为一个巨大的安全负债。MDM(移动设备管理)或EDR(端点检测与响应)能起到一定作用,但当员工在个人设备上保存工作密码、用私人邮箱转发敏感文档时,技术手段的防护边界就已经失守了。

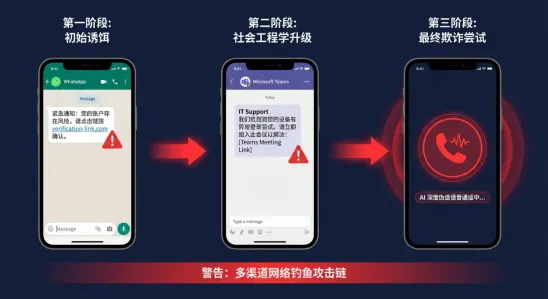

而且,攻击者早已不满足于传统钓鱼。95%的组织见证了多渠道攻击的上升——先通过WhatsApp、微信建立信任,再用Microsoft Teams、企业微信、钉钉等办公协作工具营造官方工作氛围,最后用AI伪造的CEO语音电话完成致命一击。2024年,攻击者就曾使用AI语音克隆技术冒充某公司CEO,通过协同消息传递诱骗员工泄露敏感信息甚至转账。

这种“3D钓鱼攻击”是噩梦级别的威胁:你防御的不再只是一个收件箱,而是员工在任何地点、任何时间发生的每一次数字对话。

破局之道:全面“拥有”你扩大的攻击面

零敲碎打的安全意识培训、走过场的供应商问卷——这些措施在新型威胁面前已经失效。当94%的组织都在经历多渠道攻击策略的冲击时,唯一可行的立场是持续怀疑和激进掌控。

以下四点,必须立即行动:

1.对供应链审查毫不妥协

停止走形式的供应商安全审查。部署持续的、自动化的评估工具,而不是年度一次的自我证明。要求供应商透明披露其“第四方”依赖关系。如果供应商拒绝配合,果断放弃合作——失去一个功能总好过招来一次入侵。

2.从根本上重构BYOD策略

假设每一台非托管设备都已被攻陷。强制实施容器化、零信任网络访问(ZTNA)和端点监控。让“个人”设备真正个人化:业务数据不得离开受保护的环境——句号。

3.培育“偏执型”威胁意识文化

定期的、基于真实场景的攻防演练不是锦上添花,而是最后一道防线。模拟多渠道、AI增强型钓鱼攻击。奖励那些识破陷阱的员工,重点培训那些险些“中招”的人。

4.打破“责任外包”的幻觉

第三方和BYOD风险不只是CISO的事,而是每一位领导者的责任。将其纳入采购流程、人力资源政策、供应商准入和应急响应机制。只要它接触你的数据或员工,就是你的问题——没有例外。

写在最后

SoSafe的报告用冰冷的数据告诉我们一个事实:扩大的攻击面不是你可以隔离、外包或用保险规避的东西,“看不见的”并不等于“没威胁”。

撕掉蒙眼布,识别每一寸攻击面,迫使第三方和员工接受你的“偏执”标准。否则,只是在等待你的名字出现在下一份安全事件报告里。