被动Wi-Fi嗅探以超98%准确率“看穿”智能手机用户

一项名为U-Print的新型被动Wi-Fi嗅探攻击技术横空出世。它能在不解密流量、不破解MAC地址随机化防御的前提下,仅通过分析加密Wi-Fi流量的无线层元数据(如数据包大小、时间间隔、传输方向),就能以惊人的98.4%准确率识别出具体的智能手机用户,并推断其使用的应用甚至特定应用内动作(如发送文字消息还是语音消息)。这项由中国研究人员提出的技术,对当前主流的Wi-Fi安全假设构成了严峻挑战。

01

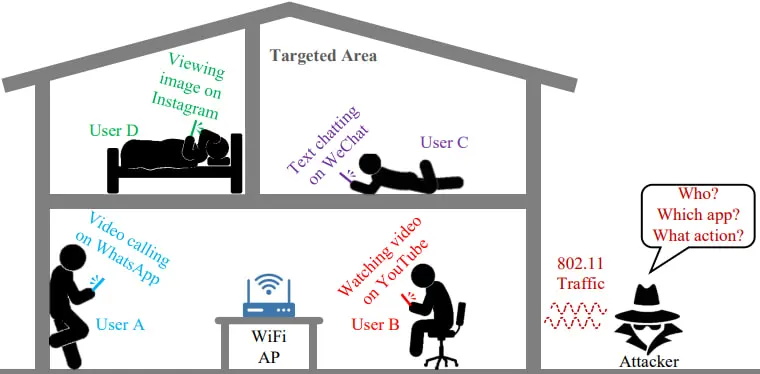

威胁模型:无需接入网络,嗅探即可画像

U-Print的攻击场景设定极具现实性:攻击者只需在目标环境(如办公室、咖啡馆、家庭住宅)的无线信号覆盖范围内,放置一个被动Wi-Fi嗅探器(如配备特定网卡的笔记本电脑)。攻击者无需知晓Wi-Fi密码,也无需接入目标网络,只需物理上接近目标区域,即可开始捕获空中传输的802.11数据帧。

●超越应用识别:与以往侧重识别设备运行了哪些应用,或需要IP层访问权限的攻击不同,U-Print完全在无线MAC层运作。

●穿透双重防御:它绕过了现代智能手机广泛采用的WPA2/WPA3加密和MAC地址随机化这两大核心安全屏障。即使数据加密、设备MAC地址不断变化,攻击依然有效。

●深度行为画像:U-Print的核心在于,它认为用户独特的应用偏好和使用习惯(行为指纹),会在看似无序的MAC层元数据中留下可识别的模式。例如:

用户A偏好用WhatsApp发送文字消息。

用户B则习惯发送语音消息。

两者虽然使用同一应用,但因交互方式不同,产生的数据包大小序列、数据包到达时间间隔、上下行流量比例等存在细微但可区分的差异。

用户分析

02

U-Print技术揭秘:三步锁定用户身份

研究人员设计了精密的流程来捕捉和利用这些“行为指纹”:

●流量预处理:嗅探器捕获空中的802.11帧,过滤掉管理帧和控制帧,只保留承载用户数据的数据帧。提取关键元数据:帧到达时间戳、帧大小(字节)、传输方向(上行Tx/下行Rx)。

●应用与动作分类:使用先进的时序卷积网络作为核心分类器。其独特之处在于集成了OpenMax技术,使其具备开放世界分类能力——即使面对训练时从未见过的全新应用或动作,也能进行有效识别和归类(而传统方法通常在封闭世界设定下效果更好)。

●用户画像与识别:将处理后的元数据流转换为代表用户行为的序列。利用聚类算法(如K-Means)对行为序列进行分析,为每个独特的用户生成“行为画像”。当新的流量会话被捕获时,系统将其与已有的画像库进行比对,即可识别出具体用户身份,整个过程完全不依赖静态或伪随机的MAC地址。

实验设置

03

实验结果:现实环境下的高精度打击

研究团队在真实的办公环境中进行了严谨测试:

●实验设置:使用联想笔记本电脑搭载支持Monitor模式的网卡(运行Kali Linux),被动捕获12名志愿者智能手机产生的Wi-Fi流量,涉及40款常用移动应用。

●惊人准确率:

应用识别:封闭世界(已知应用)准确率高达98.7%;开放世界(含未知应用)准确率仍达87.6%。

动作识别:封闭世界(已知动作如发文字/语音)准确率96.8%;开放世界86.1%。

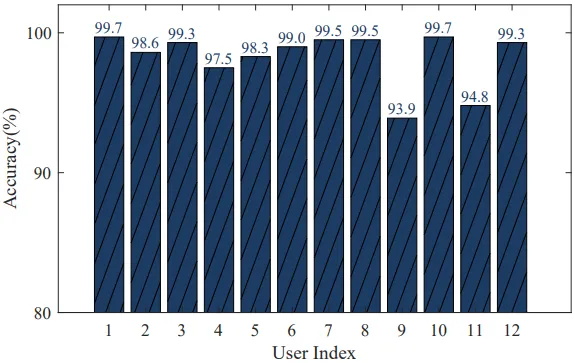

用户识别:在MAC地址随机化开启的情况下,对12名用户的识别准确率达到98.4%,F1分数(综合衡量精确率和召回率)高达0.983。

12名志愿者的识别准确率

尽管存在常见的现实挑战,但该系统的性能仍然稳健,例如:

抗丢包:容忍高达15%的分组丢失,性能仅轻微下降。

抗背景噪声:即使目标设备同时运行多个应用产生混合流量,仍能准确识别目标用户及其主要行为。

环境普适性:在三个不同的办公地点测试,识别性能保持高度一致。

04

安全启示:加密与随机化并非万能

U-Print的研究成果揭示了当前无线安全领域一个被严重低估的威胁维度:

●元数据泄露的致命性:即使数据内容被强加密(如WPA3),即使设备MAC地址被有效随机化,通信模式本身携带的信息就足以构成强大的行为指纹,用于精准的用户追踪和画像。

●隐私泄露升级:攻击者不仅能知道“谁”在使用设备,还能知道“在用什么应用”以及“在应用里做什么”。长期监控结合数据分析,可能进一步推断出用户的年龄、性别、职业习惯甚至心理健康状态等极度敏感的个人属性。

●防御手段亟待革新:传统的依赖加密和MAC随机化的防护策略,已不足以应对此类基于行为模式的被动嗅探攻击。

05

应对之道:探索可能的防御路径

虽然U-Print目前主要处于研究演示阶段,但其揭示的风险要求业界积极寻求对策:

●流量混淆/整形:引入技术主动修改流量的时序特征和包大小分布,例如添加填充字节、引入随机延迟、统一数据包大小等,破坏行为指纹的独特性。

●强化MAC随机化策略:虽然U-Print在随机化条件下有效,但更频繁、更彻底的随机化(如按数据包或按连接随机化)仍是基础且必要的防御层,可增加攻击者关联流量的难度。

●混合行为信号:鼓励用户有意识地混合使用不同类型的应用和交互方式,或在后台运行产生“无害噪声”的应用,使行为模式趋于同质化,降低指纹的区分度。

●协议层改进:从长远看,可能需要设计新的无线通信协议或修改现有标准,从根本上减少或模糊元数据中可被用于行为分析的信息。

U-Print的研究成果如同一记警钟,提醒我们无线网络安全仍是一个动态的攻防战场。研究人员在被动无线嗅探领域的前沿探索,不仅展示了攻击技术的惊人潜力,更迫使业界重新审视“加密即安全”的固有观念。

在万物互联的时代,保护用户隐私需要更纵深、更智能的防御体系,从协议设计到终端行为管理,多管齐下方能抵御日益精密的“元数据画像”攻击。这项研究无疑将为下一代无线安全标准的演进提供至关重要的推力。