已肆虐至少 8 个月:恶意 KeePass 密码管理工具暗藏木马,窃取密码、部署勒索软件

IT之家

5月20日消息,网络安全公司WithSecure最新披露[PDF],网络黑客至少在过去八个月内,通过篡改KeePass密码管理器,传播恶意版本,安装Cobalt Strike信标,窃取用户凭据,并在被攻破的网络上部署勒索软件。

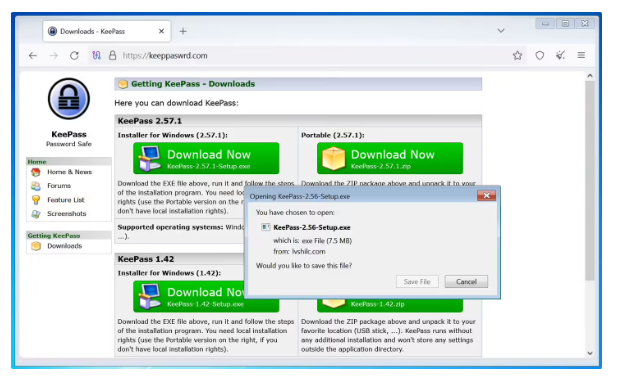

该公司在调查一起勒索软件攻击时,发现了这一恶意活动。攻击始于通过Bing广告推广的恶意KeePass安装程序,这些广告引导用户访问伪装成合法软件的网站。

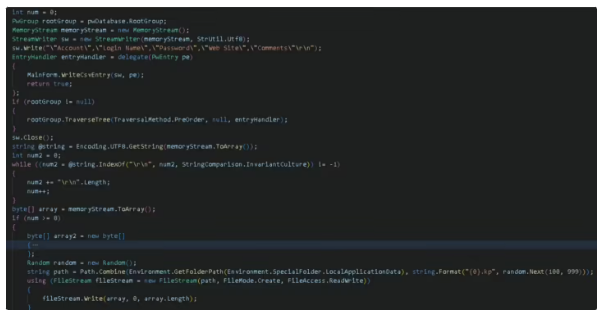

由于KeePass是开源软件,威胁行为者修改了源代码,开发出名为KeeLoader的木马版本,看似正常运行密码管理功能,却暗藏玄机:会安装Cobalt Strike信标,并以明文形式导出KeePass密码数据库,随后通过信标窃取数据。

据悉,此次活动中使用的Cobalt Strike水印关联Black Basta勒索软件,指向同一个初始访问代理(IAB)。

研究人员发现多个KeeLoader变种,这些变种使用合法证书签名,并通过拼写错误域名(如keeppaswrdcom、keegasscom)传播。

IT之家援引BleepingComputer博文介绍,如keeppaswrdcom等部分伪装网站仍在活动,继续分发恶意KeePass安装程序。

此外,KeeLoader不仅植入Cobalt Strike信标,还具备密码窃取功能,能直接捕获用户输入的凭据,并将数据库数据以CSV格式导出,存储在本地目录下,并导致受害公司的VMware ESXi服务器被勒索软件加密。

进一步调查揭示,威胁行为者构建了庞大基础设施,分发伪装成合法工具的恶意程序,并通过钓鱼页面窃取凭据。例如,aenyscom域名托管多个子域名,伪装成WinSCP、PumpFun等知名服务,用于分发不同恶意软件或窃取凭据。

责编:左右

免责声明:凡注明为其它来源的信息均转自其它平台,由网友自主投稿和发布、编辑整理上传,对此类作品本站仅提供交流平台,不为其版权负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。若有来源标注错误或侵犯了您的合法权益,请作者持权属证明与本站联系,我们将及时更正、删除,谢谢。联系邮箱:gaochanggong@szw.org.cn